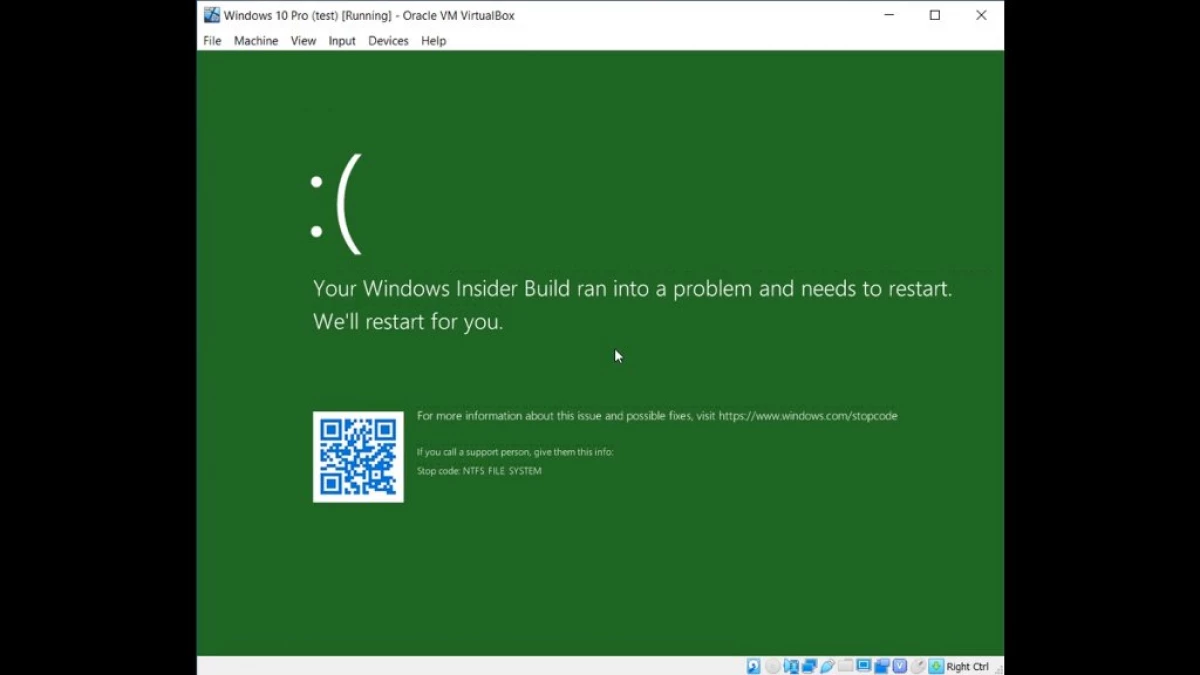

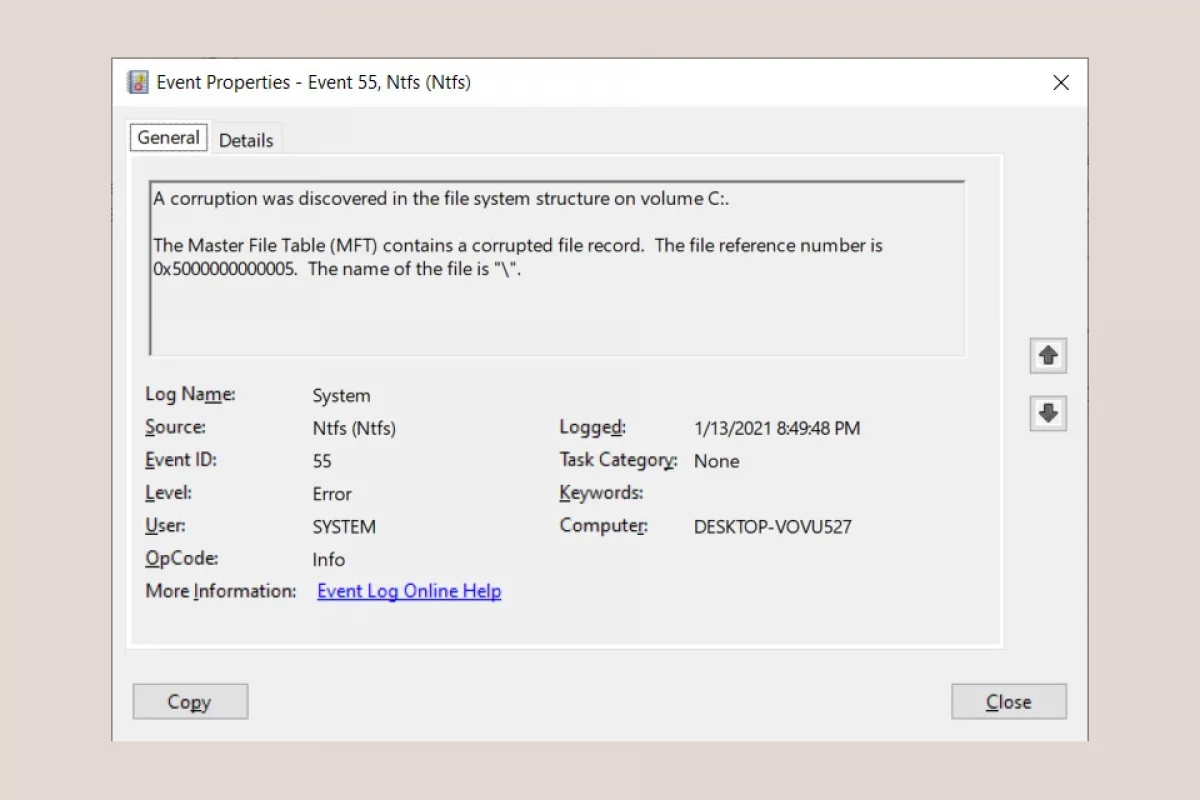

問題也在這裡,錯誤可以引發任何級別的訪問級別 - 即使是“guest”。後果可能是最不同的。在研究此漏洞的大多數實驗中,操作系統被安全重新啟動,糾正磁盤上的錯誤,然後繼續正常工作。但是,根據未知原因,在某些情況下,重新啟動後,系統發出嚴重錯誤並拒絕開始運行。糾正這種情況並不容易 - 您需要將MFT恢復為第三方手段。

為什麼這發生了 - 很難說,專家們只確定這是NTFS系統驅動程序對文件路徑上某些字符的異常響應。反過來,微軟沒有報告詳細信息,僅承諾盡快解決問題。關於Windows 10的新漏洞,第一個信息安全專家在PSEUDOMYONYM JONAS L.上是基於卡內基的計算機組響應組(CERT / CC)的協調中心的分析師梅隆大學。

這個怎麼運作

要引發足以調用文件的錯誤,其中包含$ i30服務屬性和在它之後的幾個特定字符。指定磁盤區域中的文件本身可能不存在,當驅動程序處理此特定吸引力時會出現問題。屬性$ i30將請求重定向到NTFS索引,其中磁盤上所有文件的位置以及它們的屬性存在數據。特定參數在導致錯誤的屬性後,我們不會出於安全原因指定。發生此類吸引力後,操作系統(OS)立即報告磁盤引起需要急切糾正的錯誤。該過程涉及重新啟動和啟動CHKDSK磁盤檢查實用程序。儘管在大多數情況下,在大多數情況下,文件系統可以成功恢復和Windows繼續正常工作,但迫切不應建議使用主計算機上的此錯誤。

Dormann和Jonas L收到了同事和簡單的愛好者的許多評論 - 他們檢查了虛擬機或實惠的設備上的漏洞。結果非常不同,即使在安全模式下也是最令人恐懼的全面損失操作的能力。數據恢復在本例中變成了一個相當困難的任務。

什麼是危險

對於“觸發”,該錯誤不需要有意的用戶操作 - 系統本身定期執行背景上訴。例如,攻擊者可以創建一個文檔,其中指示第三方圖像而不是常規圖標。地址包含圖片的地址,其包括一個有問題的字符組合。即使只是在他的電腦上保留這樣的文件,受害者也會損害他的文件系統。事實是,在維護操作系統文檔的同時,會看到非標準圖標的指示,並試圖請求它。

這只是使用NTFS驅動程序的識別漏洞的一個示例。實際上,它的觸發器可以隱藏在任何地方:在檔案,辦公文檔,圖像,刪除光盤存儲的引用甚至在網站上。沒有具體的預防措施。專家只有建議不要從未知來源打開文件,並定期在外部驅動器上定期製作所有重要數據的備份副本。

首先,Dormann發現,只在Windows 10的版本中觀察到1803號的版本和之後的那些。似乎您可以至少放鬆一下,那些不習慣經常更新的人。順便問一下,實際上甚至更糟糕,這種情況只是規則的例外。但是,在一段時間後,同事們將能夠使用默認的NTFS對任何OS上的文件系統重現類似的損壞。即使在Windows XP上。什麼時候漏洞將被關閉難以說出困難,它仍然希望問題與最受歡迎的產品的整個架構無關。

來源:裸體科學