亞馬遜決定支付18,000美元用於檢測漏洞利用鏈,這讓攻擊者能夠完全控制Kindle電子書,只需了解用戶的電子郵件地址。

信息安全yogev欄專家Yogev Bar-HI在以色列公司RealMode Labs在2020年10月發現漏洞。

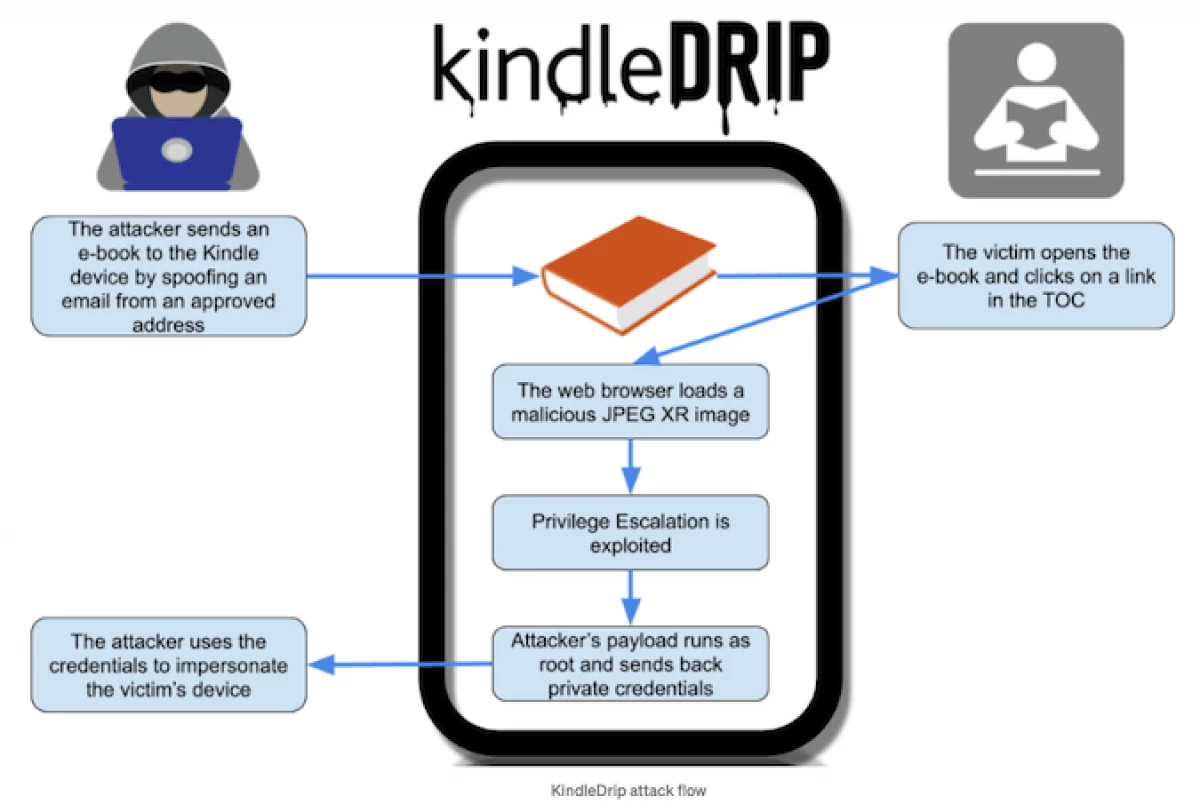

利用鏈中的第一個漏洞與“發送給Kindle”功能相關聯,允許用戶通過電子郵件作為附件向其Kindle設備以Mobi格式發送電子書。亞馬遜提供了一個地址****@kindle.com,根據您可以從任何電子郵件地址發送電子書,之前先前被設備所有者批准的電子郵件地址。

Yogev Bar - 他發現可以濫用此功能 - 您可以通過電子郵件發送專門創建的電子書,目標設備上將有一個任意代碼。

在惡意電子書的幫助下,由於Kindle設備用於分析JPEG XR圖像的庫相關漏洞的操作,可以執行任意代碼。為了成功開發漏洞,用戶必須點擊本書內的鏈接,其中包含惡意JPEG XR附件。打開鏈接後,推出瀏覽器和網絡克里明器代碼。

此外,Yogeev Bar-HE找到了一種允許提出權限並代表root用戶執行代碼的漏洞,實際上提供給設備完全訪問權限。

“黑客可以輕鬆訪問設備的賬戶,使用受害者的綁定銀行卡在Kindle商店購買。有可能在商店中出售電子書並將資金轉移到您的帳戶中,“酒吧Yogeev指出。

用於了解用戶的電子郵件地址,並說服受害者要求遵循惡意書中的鏈接所需的網絡犯罪。

亞馬遜接到有關漏洞可用性的信息後立即消除了它們。專家支付了18萬美元的薪酬。

在下一個視頻中,您可以看到攻擊在Kindle書籍上的攻擊究竟是多麼究竟:

Cisoclub.ru上的更有趣的材料。訂閱我們:Facebook | VK |推特| Instagram |電報|禪|信使| ICQ新| YouTube |脈衝。