Тази статия ще говори за скенера на уязвимостите на ядрата. Това е гъвкава програма, която може лесно да се конфигурира в съответствие с изискванията на потребителя.

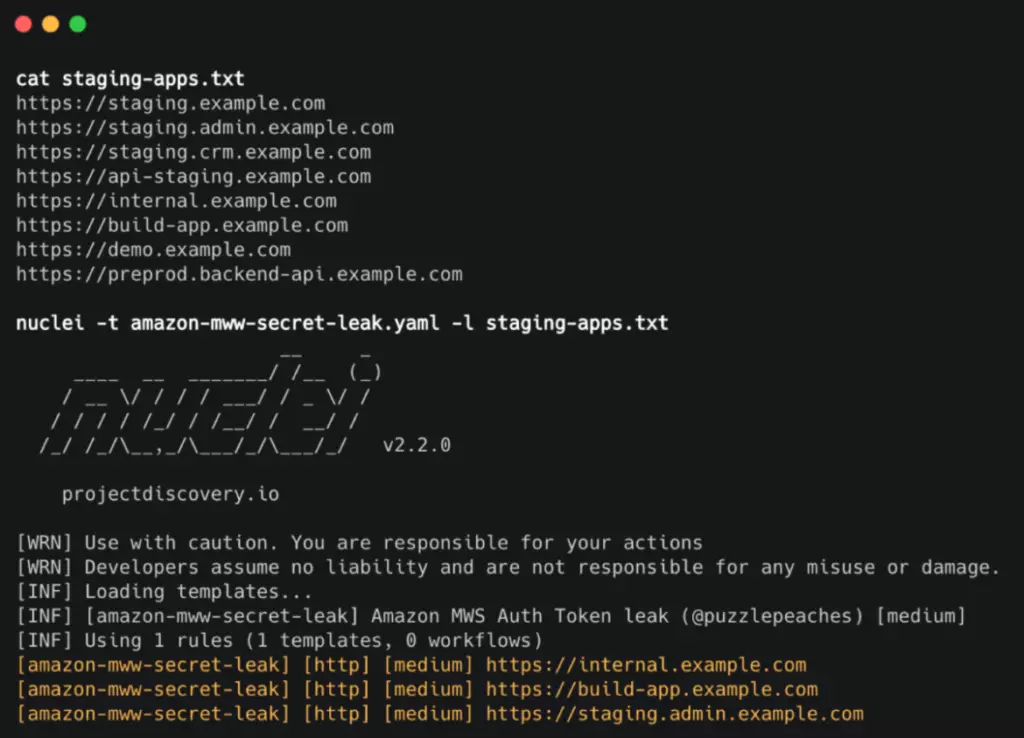

Ядрата е инструмент, който се използва за изпращане на заявки чрез зададената цел, основана на шаблона. В резултат на това това води до малък брой фалшиви положителни резултати и осигурява бързо сканиране на голям брой домакини. Ядрата може да сканира различни протоколи, включително TCP, DNS, HTTP, файл и не само.

Ядрата използва шаблон, базиран на YAML, което осигурява такава гъвкавост на програмата. Всички видове проверки за сигурност могат да бъдат моделирани с помощта на този инструмент.

Инсталиране на ядрен скенер

Има три различни начина, с които потребителят може да инсталира програмата на ядрата.

Инсталиране с двоичен кодТова е най-лесният начин за инсталиране: трябва да изтеглите готови двоични файлове от тази страница. Потребителят изтегля единствения архив, файловете, в които са съвместими със своята система. След това извлича съдържанието, използвайки командата TAR и премества двоичния файл на своя път.

tar -xzvf ядра-linux-amd64.tar.gz mv ядрени / usr / bin / ядра -h

За да приложите следните два метода, трябва да инсталирате най-новата версия на езика за програмиране. Потребителят може да провери версията на GO, инсталирана с помощта на командата "Go Version". Ако този език за програмиране не е зададен, следвайте връзката по-долу, за да я инсталирате.

Инсталация от оригиналния източникGo111module = on get -u -v github.com/projectdiscovery/nuclei/v2/cmd/nuclei

Инсталиране от Github.Git клонинг https://github.com/projectdiscovery/nuclei.git cd ядра / v2 / cmd / ядрени / go build. Mv ядки / usr / local / bin / nuclei -h

Зареждане на ядрени шаблониЯдрени шаблони

Принцип на работа на скенера на ядратаПотребителят ще провери работата на един шаблон.

Nuclei-L urls.txt -t файлове / git-core.yaml -o git-core.txt

Той може също да изпълнява няколко шаблона наведнъж.

Nuclei -l urls.txt -t файлове / -t tokens / -t cves / -pbar-c 100 -o изход.txt

- -L: - Списък на URL адресите за стартиране на шаблони;

- -t: - входен файл или шаблон за файлове за стартиране на хост; може да се използва няколко пъти;

- -C: - броя на едновременните искания;

- - Създаване на файл за записване на получените резултати;

- -Pbar: - Преглед на напредъка на сканиране.

Инструментът има няколко фалшиви позитиви, както и огромно количество напълно приспособими модели. Може да се използва за широкомащабно сканиране. Ядрата е отличен избор, ако потребителят иска да направи бързо и ефективно търсене на уеб системи уязвимости.

Важно! Информация единствено за академични цели. Моля, спазвайте законодателството и не прилагайте тази информация за незаконни цели.

По-интересен материал на cisoclub.ru. Абонирайте се за нас: Facebook | VK | Twitter | Instagram | Телеграма | Zen | Messenger | ICQ нов |. \ T YouTube | Импулс.

Рекорд

Публикувано на място

.