Por que os desenvolvedores são difíceis de monetizar seus projetos e como evitar a instalação de extensões maliciosas.

O especialista em KyberSecurity, Brian Krebs desmontou o mercado de extensões para o navegador e os métodos de sua monetização. Ele chegou à conclusão de que definir extensões populares com centenas de milhares de usuários podem ser perigosas devido ao seu modelo de negócios.

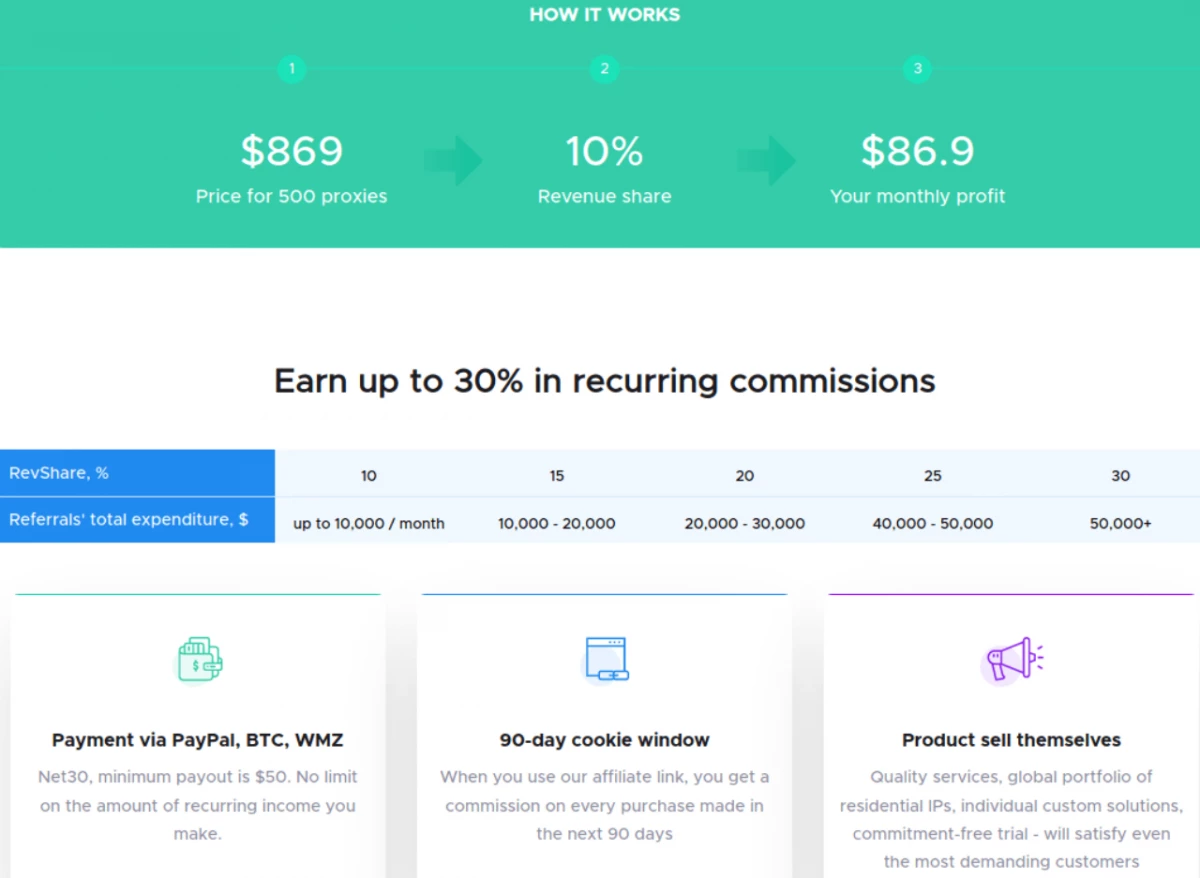

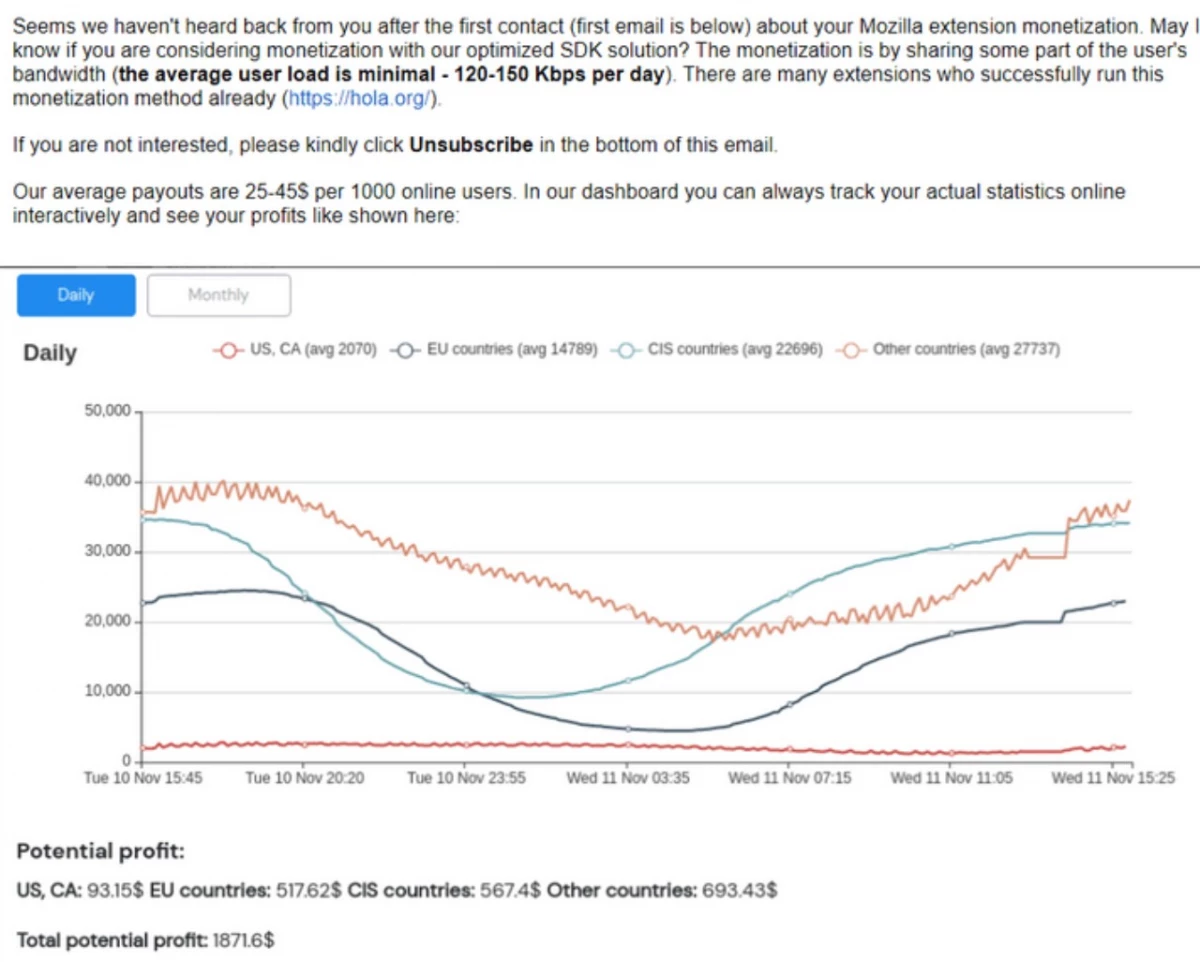

Em sua publicação, Krebs fala sobre a empresa de Cingapura Infatica com o fundador russo Vladimir Fomenko. O Infatica fornece serviços de proxy na Web de uma maneira incomum: a empresa negocia com os desenvolvedores de expansão, de modo que o código de proxy do Infatica em seus projetos se integrassem imperceptivelmente.

Como resultado, o roteador de tráfego de cliente do Infatica está sendo executado através do navegador do usuário, em troca, o desenvolvedor recebe um pagamento fixo de US $ 15 a US $ 45 para cada mil usuários ativos.

O Infatica é apenas um na crescente indústria de empresas de sombra que estão tentando cooperar com os desenvolvedores de extensões populares e usar seu desenvolvimento para seus próprios propósitos. Os desenvolvedores são forçados a concordar com pelo menos de alguma forma recuperar os custos do suporte de extensão, observa Krebs.

Como a economia é organizada entre extensões e infatica

Algumas extensões para os navegadores da Apple, o Google, a Microsoft e a Mozilla cobram centenas de milhares e até milhões de usuários ativos. Como o público cresce, o autor de expansão não pode lidar com o suporte do projeto - suas atualizações ou respostas para solicitações do usuário.

Ao mesmo tempo, obter compensação financeira para seus trabalhos em autores um pouco - uma assinatura pode assustar, e o Google anunciou o fechamento de extensões pagas na loja Chrome.

Portanto, às vezes a extensão do autor torna-se uma venda completa de expansão ou integração oculta do código de outra pessoa. "Esta oferta é muitas vezes atraente para recusar", escreve Krebs.

Por exemplo, isso foi feito pelo desenvolvedor de expansão para testar sites ModHeader HaO Nguyen, que é usado por mais de 400 mil pessoas.

Quando Nguyen percebeu que ele passa mais e mais dinheiro e tempo para apoiar o ModHeader, ele tentou incluir publicidade em extensão, mas depois de um grande protesto, ele teve que desistir disso. Além disso, o anúncio não lhe trouxe muito dinheiro.

"Eu vou gastar pelo menos 10 anos para criar essa coisa, e eu não consegui monetizá-lo", reconhece o Nguyen. Parcialmente ele culpa o Google para fechar extensões pagas - de acordo com ele, apenas agravou o problema de desenvolvedores desapontados.

O próprio Nguyen inicialmente abandonou várias ofertas de empresas que oferecem para pagar pela integração de seu código em expansão, como receberiam controle total sobre o trabalho dos dispositivos do navegador e do usuário a qualquer momento.

O Código Infatica era mais simples - eles estavam limitados ao roteamento de solicitações sem acesso a senhas de usuário salvas, lendo seu cookie ou visualizar a tela do usuário. Além disso, a transação traria o Nguen pelo menos US $ 1500 por mês.

Ele concordou, mas em poucos dias ele recebeu muitas revisões de usuários negativas e apagou o código do Infatica. Além disso, a expansão começou a usar para ver "não muito bons lugares, como pornografia", notas por modader.

O capítulo do Infatica possui o serviço INTINJA VPN VPN com uma audiência de 400 mil usuários. Ele também usa os mesmos sistemas para o tráfego de roteamento - uma extensão para o Chrome e o bloqueador de publicidade do mesmo nome, que contém Infatica.

O Infatica é semelhante ao serviço Holavpn - VPN com uma extensão do navegador. Em 2015, os pesquisadores da Cybersecurity descobriram que aqueles que haviam estabelecido a extensão da Hola foram usados para redirecionar o tráfego de outras pessoas.

A equipe de marketing infatica só compara seu modelo de negócios com o modelo Holavpn, observa Krebs.

Quão grande é o mercado de extensão

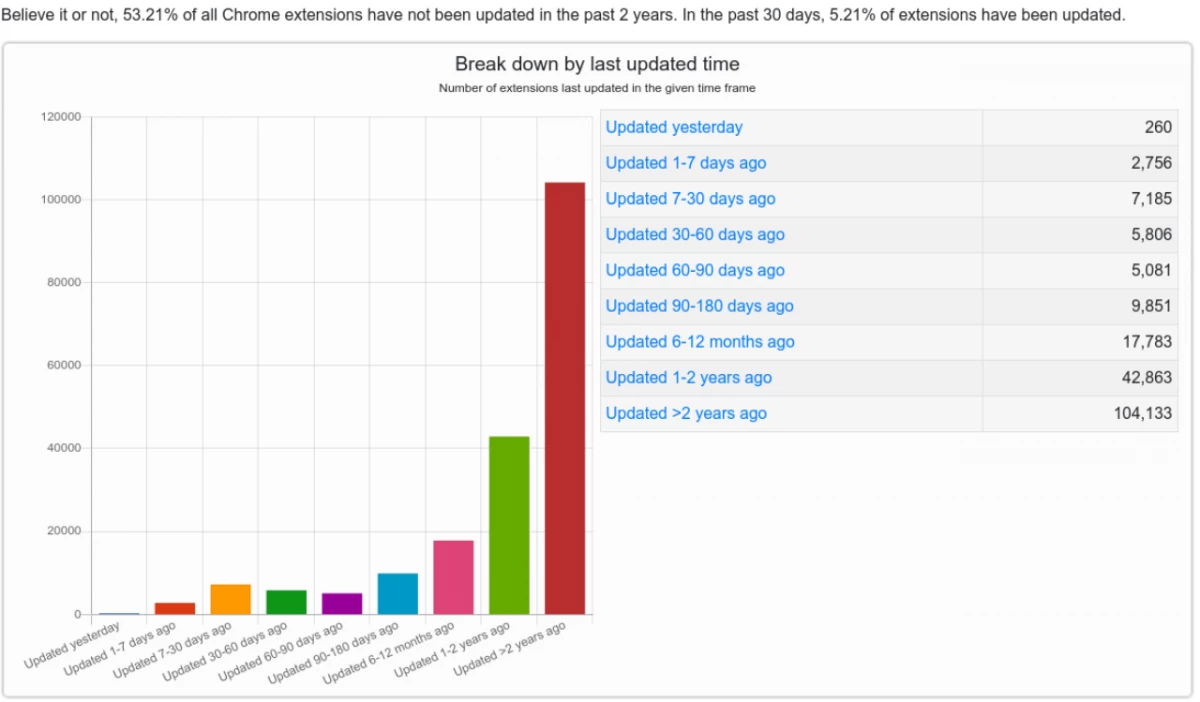

O segundo projeto de Nguen - o serviço de estatísticas do Chrome-stats.com, que contém informações sobre mais de 150 mil extensões, a versão estendida do serviço é oferecida por assinatura.

De acordo com cromos-estatísticas, mais de 100 mil extensões são abandonados pelos autores ou não foram atualizados há mais de dois anos. Este é um reservatório significativo de desenvolvedores que podem concordar em vender seu projeto e sua base personalizada conclui Krebs.

Quantas extensões usam o código infatica desconhecido - Krebs encontraram pelo menos três dúzias, vários deles tiveram mais de 100 mil usuários. Um deles é o vídeo Downloader Plus, cujo público foi no pico de 1,4 milhão de usuários ativos.

Como não chegar a expansão mal-intencionada

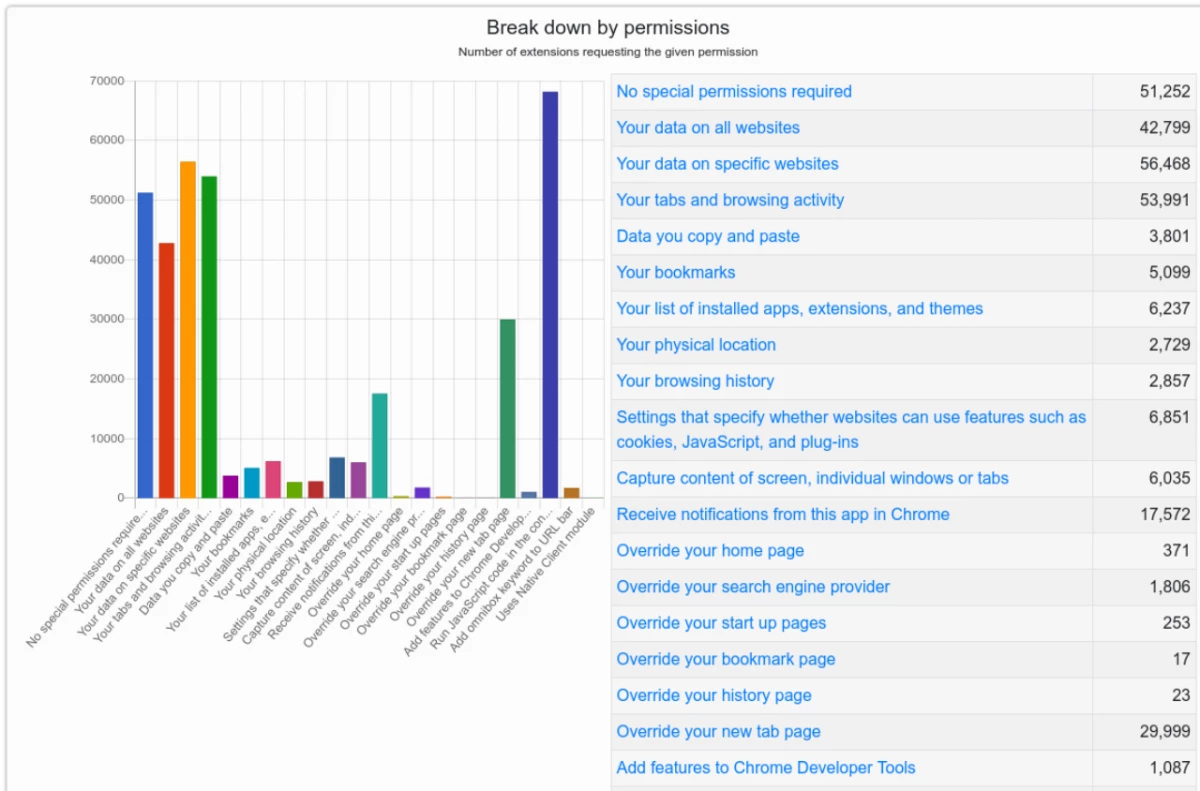

As permissões de cada expansão são escrita em seu "manifesto" - a descrição está disponível durante sua instalação. De acordo com cromos-estatísticas, cerca de um terço de todas as extensões cromadas não requer licenças especiais, mas o restante requer confiança total do usuário.

Por exemplo, cerca de 30% das extensões podem visualizar os dados do usuário em sites ou sites específicos, além de abas abertas do índice e ações perfeitas em páginas da Web. 68 mil extensões podem realizar código arbitrário na página alterando a funcionalidade ou aparência do site.

Ao instalar extensões, você precisa ser extremamente cuidadoso e escolher aqueles que são ativados ativamente pelos autores e respondem às perguntas do usuário, Krebs acredita.

Se a extensão pedir atualizar e de repente solicitar mais permissões do que antes - isso é uma razão para pensar que algo está errado com ele. Se esta expansão tivesse acesso total, os Krebs recomendam removê-lo completamente.

Além disso, você também pode carregar e definir uma extensão, porque o site é escrito que é necessário visualizar algum conteúdo - Quase sempre significa um grande risco, anota um especialista em segurança cibernética.

E você sempre precisa se manter na primeira regra de segurança de rede: "Se você não procurou, não instale."

# Extensões dos navegadores

Uma fonte