Informatiebeveiligingsspecialisten hebben een nieuw schadelijk druppelprogramma ontdekt, dat werd gevonden in Nine Android-toepassingen verdeeld in Google Play Store. Moedname implementeerde malware op het apparaat voor het slachtoffer voor het tweede niveau om toegang te krijgen tot de financiële informatie van de gebruiker en volledige controle over het apparaat.

Check Point Specialisten zeggen over het volgende: "We hebben Clast82-druppelaar gevonden, die veel innovatieve methoden gebruikt voor het vermijden van detectie in de Google Play Application Store. Als gevolg hiervan passeren geïnfecteerde applicaties alle cheques en verdeeld via de officiële winkel. "

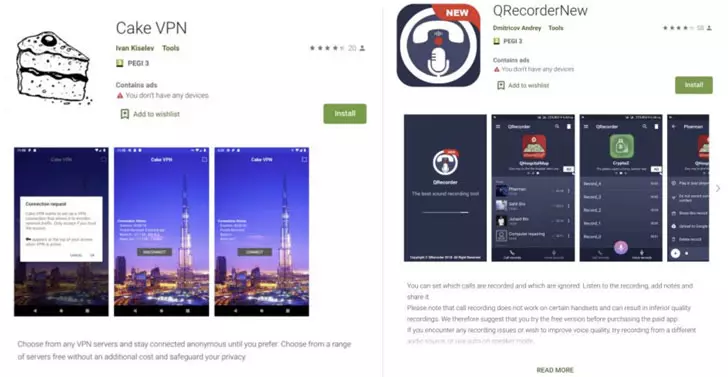

De volgende negentoepassingen werden herkend als kwaadaardig, volgens het controlepunt:

- Cake VPN;

- EVPN;

- Pacific VPN;

- Muziekspeler;

- QR-scanner;

- Streepjescodescanner;

- Qrecorder;

- Tooltipnatorlibrary;

- BeatPlayer.

Controleerpunt merkte op dat op 27 januari 2021 de juiste melding naar de Google Play-administratie is verzonden en op 9 februari werden alle frauduleuze toepassingen geblokkeerd in de winkel.

"Voor elke kwaadaardige toepassing creëerden Cybercriminals een nieuwe ontwikkelaars voor de Google Play Store samen met de repository in het GitHub-account. Zo'n aanpak stelde de aanvallers toe om verschillende gunstige belastingen op de apparaten die al zijn geïnfecteerd met schadelijke software te verspreiden, "zei Check Point-experts.

In het geval dat op het apparaat van de gebruiker, de installatie van applicaties uit onbekende bronnen is uitgeschakeld, werd het Clast82 Malicious-programma om de 5 seconden verzonden naar de melding van de gebruiker met een nepverzoek naar verluidt van de Google Play-service over de noodzaak om deze toestemming in te schakelen.

"Cybercrimintoren tegenover Malicious Clast82 konden gemakkelijk de bescherming van Google Play omzeilen met behulp van een creatieve, innovatieve methodologie - met manipulatie met toegankelijke bronnen van derden, zoals Github en Firebase. De gebruikers van het slachtoffer waren ervan overtuigd dat de ingecheckte en veilige app van de officiële winkel was geladen, maar in feite ontvingen ze een gevaarlijke Trojaanse, cruciale betalingsgegevens, "vatte checkpuntspecialisten samen.

Meer interessant materiaal op cisoclub.ru. Abonneer u op ons: Facebook | VK | Twitter | Instagram | Telegram | Zen | Messenger | ICQ NIEUW | YouTube | Puls.