Specialisten in cybersecurity van Riskiq gedetecteerd een nieuwe hacker-set hulpmiddelen voor phishing, waarvan de belangrijkste functionaliteit is om het logo en de tekst op de phishing-pagina in realtime te wijzigen voor onmiddellijke aanpassing voor een specifiek offer.

De Toolkit van Logokit is volgens Riskiq al lang gebruikt door cybercriminalen tijdens phishing-aanvallen. Het werd geïnstalleerd op meer dan 300 domeinen voor de laatste week en meer dan 700 voor het lopende jaar. Experts Houd er rekening mee dat de logokit phishing-koppelingen naar gebruikers verzendt die slachtoffer-e-mailadressen bevatten.

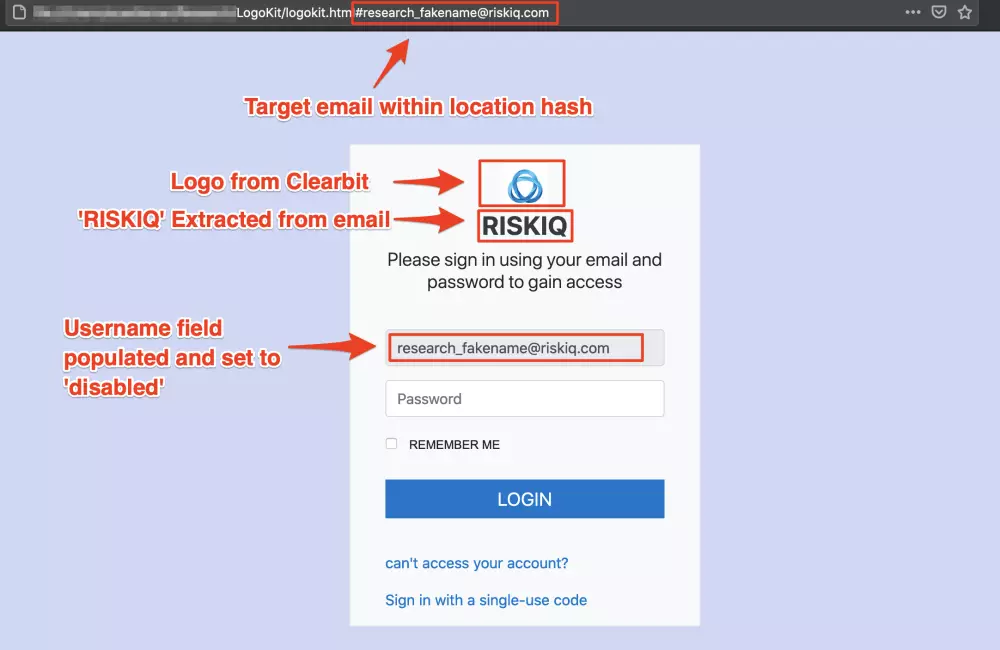

"Zodra een persoon op de link gaat, krijgt de Tool Logokit het logo van het bedrijf waar het werkt door het te laden van een service van derden. Het e-mailadres van de gebruiker wordt automatisch aangebracht in het overeenkomstige veld, waardoor het slachtoffer denkt dat al op deze site is geautoriseerd. Nadat het slachtoffer het wachtwoord binnengaat, voert de Logokit de AJAX-aanvraag uit en verzendt de ontvangen inloggegevens naar de externe server, waarna het de gebruiker onmiddellijk doorstuurt naar de echte site van zijn organisatie, "zeg tegen Riskiq:

Deskundigen Houd er rekening mee dat het Logokit-tool een vergelijkbare functionaliteit heeft als gevolg van de ingesloten set van JavaScript-functies, "die kunnen worden toegevoegd aan elke algemene vorm van autorisatie of in complexe HTML-documenten." Een dergelijke aanpak is aanzienlijk anders dan de standaardsets van gereedschappen voor phishing, waarvan de meeste nauwkeurige patronen vereisen om de pagina-autorisatiepagina te simuleren.

Met de modulariteit van de Logokit-set kan cybercriminalen een aanval houden op bijna elk bedrijf dat ze willen, met minimale tijdinstellingskosten.

Riskiq meldde dat in januari 2021 werd opgemerkt dat het Logokit-tool werd gebruikt om autorisatiepagina's voor verschillende services te simuleren en te maken, van gewone bedrijfssites tot bekende webportalen (SharePoint, Adobe Document Cloud, Onedrive, Office 365), CryptOcurcy 365) uitwisseling

"Het is belangrijk op te merken dat de Logokit een JavaScript-bestandsset is, zodat de bronnen ook kunnen worden gepost op publiekelijk beschikbare Vertrouwde diensten - Firebase, Github, Oracle Cloud en anderen, waarvan de meeste worden vermeld in witte lijsten van Corporate Media, dus Gebruikers ontvangen geen waarschuwingen ", - samengevat in Riskiq.

Meer interessant materiaal op cisoclub.ru. Abonneer u op ons: Facebook | VK | Twitter | Instagram | Telegram | Zen | Messenger | ICQ NIEUW | YouTube | Puls.