Por qué los desarrolladores son difíciles de monetizar sus proyectos y cómo evitar la instalación de extensiones maliciosas.

Especialista en Kybersecurity Brian Krebs desmontó el mercado de extensiones para el navegador y los métodos de su monetización. Llegó a la conclusión de que establecer incluso las extensiones populares con cientos de miles de usuarios pueden ser peligrosos debido a su modelo de negocio.

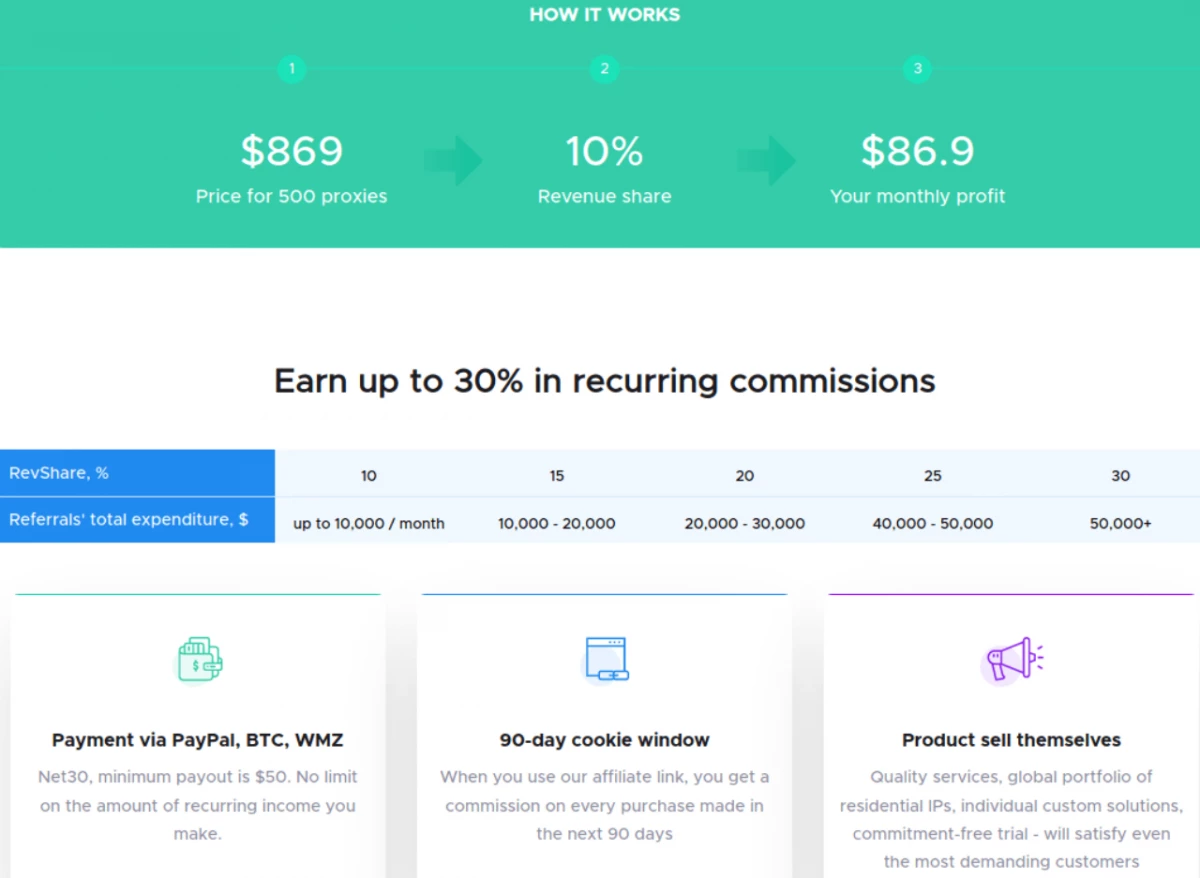

En su publicación, Krebs habla de la compañía de Singapur Infatica con el Fundador Ruso Vladimir Fomenko. Infatica proporciona servicios de proxy web de manera inusual: la compañía negocia con los desarrolladores de expansión, de modo que el código de proxy de Infatica en sus proyectos se integre imperceptiblemente.

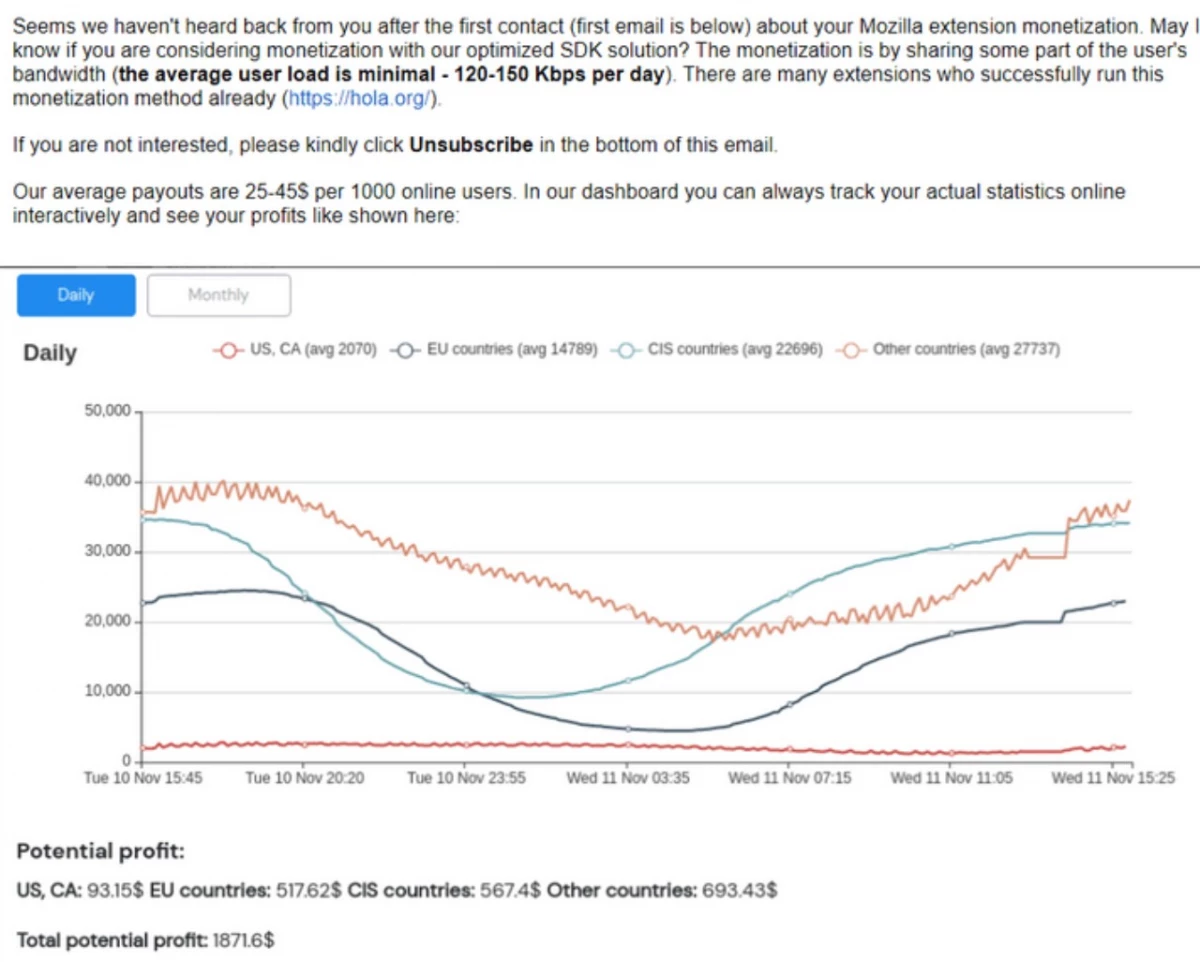

Como resultado, el enrutador de tráfico del cliente Infatica se está ejecutando a través del navegador del usuario, a cambio, el desarrollador recibe un pago fijo de $ 15 a $ 45 para cada mil usuarios activos.

Infatica es solo uno en la creciente industria de las firmas de sombra que están tratando de cooperar con los desarrolladores de extensiones populares y utilizar su desarrollo para sus propios fines. Los desarrolladores se ven obligados a acordar al menos de alguna manera recuperar los costos de soporte de extensión, notas de Krebs.

Cómo se organiza la economía entre extensiones e infatica.

Algunas extensiones para los navegadores de Apple, Google, Microsoft y Mozilla recolectan cientos de miles, e incluso millones de usuarios activos. A medida que la audiencia crece, el autor de expansión no puede hacer frente al soporte del proyecto: sus actualizaciones o respuestas a las solicitudes de usuario.

Al mismo tiempo, para obtener una compensación financiera por sus trabajos en autores un poco, una suscripción puede asustar, y Google anunció el cierre de extensiones de pago en la tienda Chrome.

Por lo tanto, a veces la extensión del autor se convierte en una venta completa de expansión, o integración oculta del código de otra persona. "Esta oferta es a menudo demasiado atractiva para rechazarlo", escribe Krebs.

Por ejemplo, esto fue realizado por el desarrollador de expansión para probar los sitios de ModHeaders Hao Nguyen, que es utilizada por más de 400 mil personas.

Cuando Nguyen se dio cuenta de que gasta cada vez más dinero y tiempo para apoyar a ModHeader, intentó incluir publicidad en extensión, pero después de una gran protesta, tuvo que renunciar a esto. Además, el anuncio no le trajo mucho dinero.

"Pasaré al menos 10 años para crear esto, y no lo puse en monetizarlo", reconoce el Nguyen. Parcialmente él culpa a Google para cerrar las extensiones de pago, según él, solo agravó el problema de los desarrolladores decepcionados.

El propio Nguyen inicialmente abandonó varias ofertas de empresas que ofrecen pagar la integración de su código en expansión, ya que recibirían un control completo sobre el trabajo del navegador y los dispositivos de usuario en cualquier momento.

El código de Infatica fue más sencillo: se limitaron al enrutamiento de las solicitudes sin acceso a las contraseñas de los usuarios guardados, leyendo su cookie o vea la pantalla del usuario. Además, la transacción traería a Nguere al menos $ 1500 por mes.

Estuvo de acuerdo, pero en pocos días recibió muchas revisiones de usuarios negativas y eliminó el código de Infatica. Además, la expansión comenzó a usar para ver "no muy buenos lugares, como porno", notas por ModHeader.

El capítulo Infatica posee el servicio de VPN de Ininja VPN con una audiencia de 400 mil usuarios. También utiliza los mismos sistemas para enrutar el tráfico: una extensión para el cromo y el bloqueador publicitario del mismo nombre, que contiene Infatica.

Infatica es similar al servicio HOLAVPN - VPN con una extensión de navegador. En 2015, los investigadores de Cybersegurity encontraron que aquellos que habían establecido la extensión de Hola se utilizaron para redirigir a otras personas.

El equipo de marketing de Infatica solo compara su modelo de negocio con el modelo Holavpn, señala Krebs.

¿Qué tan grande es el mercado de extensión?

El segundo proyecto de Ngue, el servicio de estadísticas de ChromeStats.com, que contiene información sobre más de 150 mil extensiones, la versión extendida del servicio se ofrece por suscripción.

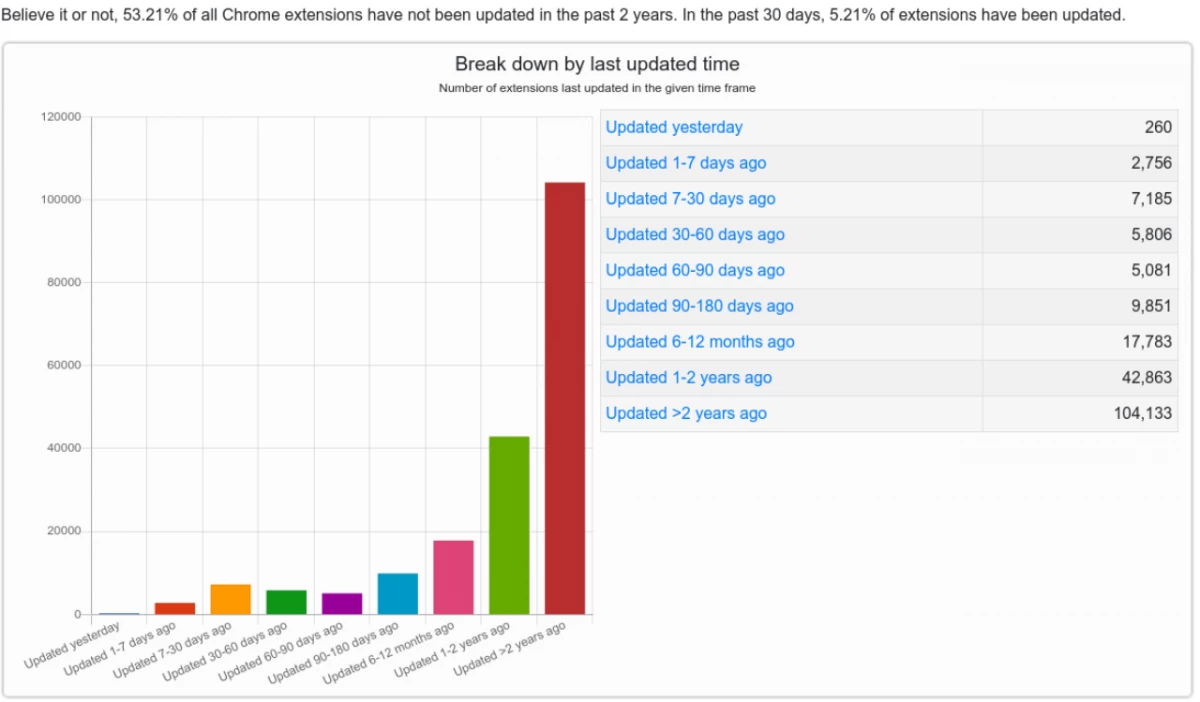

Según las estadísticas de cromo, más de 100 mil extensiones son abandonadas por los autores o no se han actualizado durante más de dos años. Este es un depósito significativo de desarrolladores que pueden estar de acuerdo en vender su proyecto y su base personalizada concluye Krebs.

¿Cuántas extensiones utilizan el código de Infatica Unknown - Krebs encontró al menos tres docenas, varios de ellos tenían más de 100 mil usuarios? Uno de ellos es el video de descarga de video más, cuya audiencia fue en la cima de 1.4 millones de usuarios activos.

Cómo no llegar a la expansión maliciosa

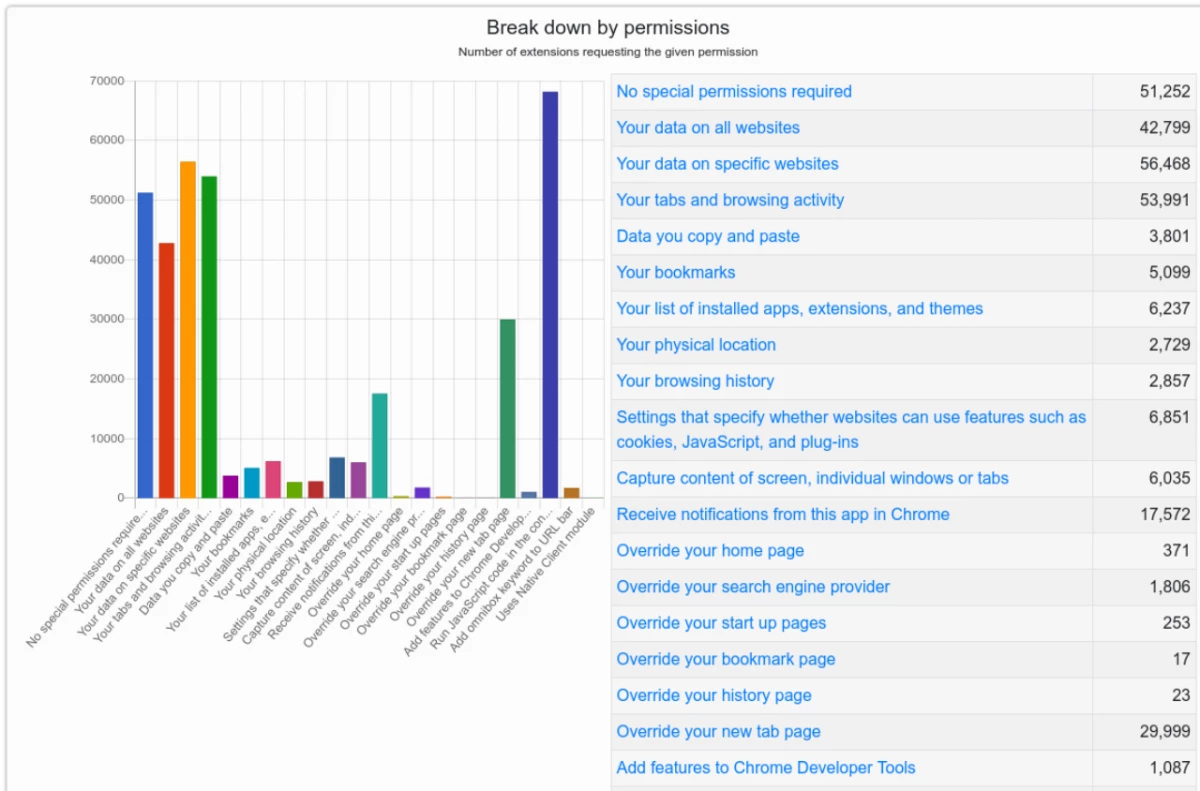

Los permisos de cada expansión se detallan en su "Manifiesto", la descripción está disponible durante su instalación. Según las estadísticas de cromo, aproximadamente una tercera parte de todas las extensiones de cromo no requieren permisos especiales, pero el resto requiere confianza completa del usuario.

Por ejemplo, aproximadamente el 30% de las extensiones pueden ver los datos del usuario en todos los sitios o sitios específicos, así como las pestañas abiertas del índice y las acciones perfectas en las páginas web. 68 mil extensiones pueden realizar un código arbitrario en la página cambiando la funcionalidad o la apariencia del sitio.

Al instalar extensiones, debe ser extremadamente cuidadoso y elegir aquellos que son compatibles activamente por los autores y responden a las preguntas del usuario, Krebs cree.

Si la extensión solicita actualizar y, de repente, solicita más permisos que antes, esta es una razón para pensar que algo está mal con él. Si esta expansión tuvo acceso completo, Krebs recomienda eliminarlo por completo.

Además, también puede cargar y configurar una extensión, porque el sitio está escrito que es necesario ver algunos contenidos, casi siempre significa un gran riesgo, señala un especialista en ciberseguridad.

Y siempre necesita apegarlo a la primera regla de seguridad de la red: "Si no lo buscó, entonces no lo instale".

# Extensiones de navegadores

Una fuente