Informationssicherheitspezialisten haben ein neues schädliches DropPer-Programm entdeckt, das in neun Android-Anwendungen gefunden wurde, die in Google Play Store verteilt sind. Masname hat Malware auf dem Gerät für das Opfer für die zweite Ebene eingesetzt, um Zugriff auf die Finanzinformationen des Benutzers zu erhalten, und die vollständige Kontrolle über das Gerät.

Check-Point-Spezialisten sagen über das Folgende: "Wir haben Clast82-Dropper gefunden, der viele innovative Methoden zur Vermeidung von Erkennung im Google Play-Anwendungsgeschäft verwendet. Infizierten Anwendungen bestehen in der infizierten Anwendungen alle Prüfungen und vertrieben durch den offiziellen Speicher. "

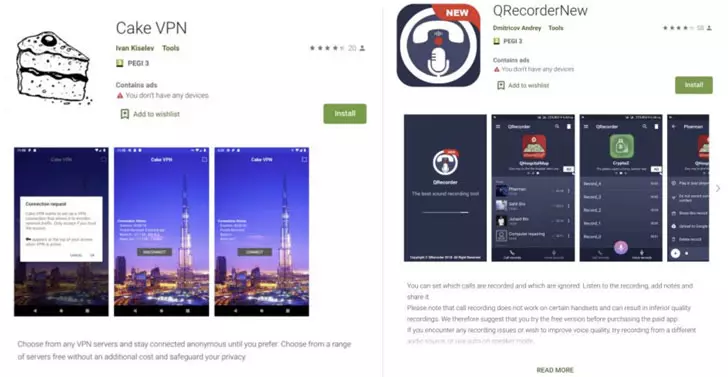

Die folgenden neun Anwendungen wurden gemäß dem Scheckpunkt als bösartig anerkannt:

- Kuchen VPN;

- Evpn;

- Pacific VPN;

- Musikspieler;

- QR-Scanner;

- Barcodelesegerät;

- Qrecorder;

- TooltipnatorLibrary;

- Beatplayer.

Überprüfen Sie den Punkt, dass am 27. Januar 2021 die entsprechende Benachrichtigung an die Google Play-Administration gesendet wurde, und am 9. Februar wurden alle betrügerischen Anwendungen im Speicher blockiert.

"Für jede böswillige Anwendung erstellte CyberCriminals einen neuen Entwicklerbenutzer für den Google Play-Store zusammen mit dem Repository im Github-Konto. Ein solcher Ansatz ermöglichte den Angreifern, verschiedene vorteilhafte Belastungen auf den bereits infizierten Geräten zu verteilen, die bereits mit böswilliger Software infiziert sind ", sagte Check Point-Experten.

Für den Fall, dass auf dem Benutzer des Benutzers die Installation von Anwendungen aus unbekannten Quellen deaktiviert wurde, das CLAST82-Schadprogramm alle 5 Sekunden an die Benachrichtigung des Benutzers mit einer gefälschten Anfrage angeblich vom Google Play-Service über die Notwendigkeit, diese Erlaubnis zu ermöglichen.

"Cybercrimintors, die böswillig clast82 gegenüberstehen, konnten den Schutz von Google Play mit einer kreativen, innovativen Methodik problemlos umgehen - mit Manipulation mit zugänglicher Ressourcen von Drittanbietern, wie GitHub und Firebase. Die Opferbenutzer waren zuversichtlich, dass die geprüfte und sichere App aus dem offiziellen Laden geladen wurde, aber in der Tat erhielten sie tatsächlich einen gefährlichen Trojaner, entscheidende Zahlungdaten, "Check Point-Spezialisten zusammengefasst.

Interessanteres Material auf cisoclub.ru. Abonnieren Sie uns: Facebook | Vk | Twitter | Instagram | Telegramm | Zen | Messenger | ICQ NEU | YouTube | Impuls.